Los módulos de los cursos se componen de recursos de aprendizaje y desafíos de codificación específicos del lenguaje que le permiten incorporar la concienciación y la competencia en codificación segura a su programa general de ciberseguridad.

Cada curso se puede crear para abordar los requisitos específicos de formación o vulnerabilidad de su organización, lo que le permite crear vías de aprendizaje repetibles para los equipos de desarrollo.

El siguiente artículo describe los pasos que un administrador de empresa o jefe de equipo puede seguir para crear y publicar un curso.

Para obtener una lista de todas las plantillas de cursos disponibles, haga clic aquí

Paso 1

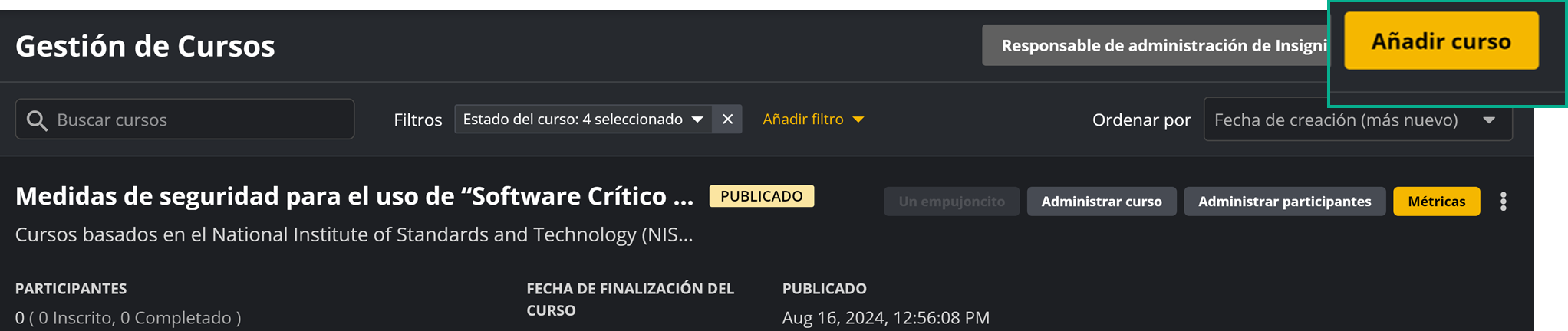

Abra Formación guiada en el menú superior y seleccione Gestión de cursos

Paso 2

Seleccione Añadir curso para iniciar el asistente de creación de cursos

Paso 3

El asistente de creación de cursos le guiará a través de la configuración, empezando por la selección del enfoque del curso, en función de sus necesidades.

Tiene la posibilidad de construir su Curso utilizando una plantilla existente, o puede empezar desde cero.

Opción 1: Cree su curso utilizando una de las plantillas existentes:

Elija una plantilla estándar

-

Curso Introductorio -Este es un curso introductorio que le proporcionará una visión general de varias actividades de aprendizaje interactivas disponibles en Secure Code Warrior. Este breve curso se recomienda a todos los nuevos usuarios de la plataforma como primera actividad de la misma.

-

Introducción a OWASP Top 10 Awareness (con las últimas actualizaciones del Web top 10 2021) - Este breve curso contiene desafíos basados en el Top 10 de OWASP para lenguajes web (2021), el Top 10 de OWASP para lenguajes móviles (2016) y el Top 10 de OWASP para lenguajes API (2023)

-

OWASP Top 10 Awareness detalladas (con las últimas actualizaciones del Web top 10 2021) - Este curso está precargado con desafíos basados en el Top 10 de OWASP para lenguajes web (2021), Top 10 de OWASP para lenguajes móviles (2016) y Top 10 de OWASP para lenguajes API (2023)

-

Recomendaciones PCI DSS v4.0 - Este curso se ha compuesto previamente con retos basados en los requerimientos PCI DSS v4. (controles 2 a 8 y 10 para desarrollo de software, controles 4.3 y 4.7 para móvil).

-

Recomendaciones de Secure Code Warrior - Este curso está precargado con retos basados en nuestras propias recomendaciones. Tiene en cuenta los estándares OWASP y PCI-DSS, pero completa la lista con vulnerabilidades emergentes más recientes y también tiene en cuenta la prevalencia de la vulnerabilidad en un lenguaje o marco específico.

-

Medidas de seguridad para el uso de “Software Crítico EO” según la Orden Ejecutiva (EO) 14028 - Cursos basados en el National Institute of Standards and Technology (NIST), su guía sobre medidas de seguridad para el uso de software crítico para EO según lo indicado por la Orden Ejecutiva (EO) 14028 sobre Mejora de la Ciberseguridad de la Nación, 12 de mayo de 2021.

-

Recomendaciones CERT - Este curso está perfeccionado con directrices y retos basados en el estándar de codificación SEI CERT.

-

Programa de Certificación nivel 1 - OWASP 1-5 - Programa de certificación nivel 1 que cubre las vulnerabilidades de la categoría 1 a 5 de OWASP - nivel principiante

-

Programa de Certificación nivel 2 - OWASP 6-10 - Programa de certificación nivel 2 con un resumen de las categorías 1 a 5 de OWASP Y que cubre las vulnerabilidades de la categoría 6 a 10 de OWASP - nivel principiante

-

Programa de certificación nivel 3 - recomendaciones de OWASP y SCW - Programa de certificación nivel 3 con un resumen de las categorías 1 a 10 de OWASP Y categorías adicionales recomendadas de SCW - nivel intermedio

-

Programa de certificación nivel 4 - Misiones y retos difíciles para OWASP 1-5 - Programa de certificación nivel 4 con misiones y desafíos difíciles OWASP categorías 1 a 5 - nivel difícil

-

Programa de certificación nivel 5 - Misiones y retos difíciles para OWASP 6-10 - Programa de certificación nivel 5 con misiones y desafíos difíciles OWASP categorías 6 a 10 - nivel difícil

-

Storyline OWASP TOP 10 2021 - Este curso explica los principios básicos de OWASP TOP 10 2021 a través de actividades de aprendizaje como la visualización de vídeos, lecturas sobre vulnerabilidades no incluidas en nuestras guías, realización de exploits, análisis de código y resolución de problemas de vulnerabilidades.

-

OWASP Top 10 2017 Awareness - Este curso está lleno de desafíos basados en el Top 10 de OWASP para lenguajes web (2017), Top 10 de OWASP para lenguajes móviles (2016) y Top 10 de OWASP para lenguajes API (2023)

-

Recomendaciones PCI DSS v3.2.1 - Este curso está precargado con retos basados en los requisitos de PCI DSS (controles 6.5 para desarrollo de software, controles 4.3 y 4.7 para móviles).

-

Seguridad C moderna - Este curso explora las complejidades de C desde una perspectiva de seguridad, que cubre vulnerabilidades importantes como el manejo de cadenas, la gestión de la memoria, el desbordamiento de enteros y los ataques de cadena de formato, junto con estrategias para mitigarlos.

-

Seguridad moderna de C ++ - Este curso explora las complejidades de C ++ desde una perspectiva de seguridad, cubriendo las principales vulnerabilidades como el manejo de cadenas, la gestión de la memoria, el desbordamiento de enteros y los ataques de cadena de formato, junto con estrategias para mitigarlos.

-

Misra - Este curso cubre el cumplimiento de Misra, centrándose en la decidabilidad, la seguridad de los tipos y los comportamientos indefinidos.Aprenda las mejores prácticas para la seguridad y las estrategias de la memoria para evitar dificultades comunes en la programación segura.

-

OWASP TOP 10 CI/CD - Este curso cubre los riesgos de seguridad OWASP CI/CD Top 10, incluidos problemas como el manejo de acceso inadecuado, el abuso de dependencia, las tuberías envenenadas e higiene de credenciales deficiente.También aborda las configuraciones inseguras del sistema, los riesgos de servicio de terceros y el registro insuficiente.

-

Programación segura para Go - Este curso cubre la programación segura en GO, centrándose en la seguridad de la interfaz web, la concurrencia, la gestión de sesiones, la criptografía y el manejo de errores, con estrategias para prevenir vulnerabilidades comunes.

-

Implementación segura de la infraestructura en la nube contenedor - Este curso se centrará en los entresijos de construir una infraestructura de nube moderna capaz de tomar contenedores de la computadora portátil de un desarrollador a la producción, de manera segura.

-

Fundamentos de iOS - Este curso cubre una amplia gama de temas, desde las características de arquitectura y seguridad del sistema operativo iOS hasta las complejidades del desarrollo y la implementación de aplicaciones.

-

Seguridad de Kubernetes - Aprenda técnicas de programación defensiva para mitigar los riesgos de la aplicación iOS, con un enfoque en utilizar los controles clave de seguridad de la plataforma de manera efectiva

-

Programación segura para iOS - Aprenda técnicas de programación defensiva para mitigar los riesgos de la aplicación iOS, con un enfoque en utilizar los controles clave de seguridad de la plataforma de manera efectiva.

-

Seguridad avanzada de Android - El curso cubre temas como la comunicación segura de la red, el manejo de secretos, el tratamiento de la autenticación y los permisos de manejo. Cada desarrollador de Android debe seguir este curso para aprender sobre las mejores prácticas de seguridad para aplicaciones modernas de Android.

-

Nis2 - Este curso de capacitación NIS2 cubre temas prácticos como la seguridad de la cadena de suministro, la criptografía, el cifrado y la autenticación multifactor.También toca los requisitos esenciales como la seguridad de la red, la gestión de riesgos, el manejo de incidentes y la gestión de vulnerabilidades.

-

Fundamentos de la seguridad de Cobol - Este curso explora los riesgos del sistema COBOL, desacredita los mitos de seguridad y examina las vulnerabilidades. Cubre las mejores prácticas y estrategias para mitigar los problemas de seguridad.

-

Programación defensiva para COBOL - Este curso explora técnicas especializadas de programación defensiva y las mejores prácticas para desarrollar aplicaciones COBOL seguras. Los temas incluyen métodos específicos de COBOL para la validación de entradas, interacciones seguras con bases de datos, gestión robusta de errores y sincronización adecuada de recursos.

- Seguridad de Android - Este curso cubre las características de seguridad incorporadas del sistema operativo Android y dónde pueden quedarse cortos en la protección de los usuarios. También se centra en las técnicas de programación defensiva que los desarrolladores de Android deben usar para proteger sus aplicaciones y datos de usuarios de ataques comunes.

Elija una plantilla de diseño y concientización sobre la seguridad

-

Concienciación de la seguridad 101 - Este curso precargado contiene vídeos y retos de nivel principiante y presenta a la persona usuaria la seguridad del software y las vulnerabilidades más frecuentes

-

Fundamentos de la seguridad del software - Este curso presenta los conceptos fundamentales de la seguridad del software a lo largo del ciclo de vida de desarrollo del software (SDLC). Los participantes aprenderán a establecer Iniciativas de Seguridad del Software (SSI), a realizar revisiones seguras del código y a implementar pruebas de seguridad de las aplicaciones.

-

Requisitos de seguridad - Este curso abarca las metodologías para recopilar, definir y verificar los requisitos de seguridad. Los participantes aprenderán qué son y cómo redactar requisitos de seguridad procesables que se alineen con los objetivos de la organización.

-

Modelado de Amenaza - En este curso, los participantes aprenderán metodologías sistemáticas para identificar y mitigar las amenazas potenciales a los sistemas de software. Los temas incluyen la comprensión de la arquitectura del sistema, los flujos de datos y los panoramas de amenazas y la aplicación de herramientas de modelado de amenazas.

-

Software de código abierto (OSS) - Este curso explica qué es el software de código abierto, sus ventajas y desventajas, y las estrategias para gestionar eficazmente los riesgos asociados. Los participantes conocerán casos reales de vulnerabilidades destacadas del OSS que les ayudarán a entender las lecciones clave y las mejores prácticas para mitigar los riesgos de seguridad.

-

Políticas y riesgos del código abierto - Este curso abarca las principales licencias de código abierto, sus obligaciones, los riesgos de seguridad asociados y los pasos para crear una política corporativa para su uso en toda la organización.

-

Conceptos y cumplimiento de PCI DSS v4.0 - Este curso está pensado como formación en seguridad para cualquier desarrollador que trabaje en aplicaciones relevantes para PCI DSS. El curso explicará los requisitos anuales de formación PCI DSS para desarrolladores y, a continuación, procederá a impartir la formación necesaria.

-

Análisis de riesgos de la arquitectura - El Análisis de Riesgos de Arquitectura (ARA) es un conjunto de técnicas cuyo objetivo es descubrir los fallos de diseño y los riesgos que plantean dentro de un sistema.

-

Ataque y defensa - Este curso le enseñará cómo los atacantes descubren y explotan las vulnerabilidades en el mundo real y cómo construir una línea de defensa sólida.

-

Estrategia de Pruebas de seguridad basadas en el riesgo - Este curso sobre las Pruebas de seguridad basadas en el riesgo proporciona a los alumnos una comprensión integral de las metodologías, las herramientas y las prácticas recomendadas para evaluar y mejorar de forma eficaz la postura de seguridad de los sistemas de software. Los alumnos explorarán los conceptos básicos de la evaluación de riesgos, la planificación de pruebas, el diseño de pruebas, la ejecución y la generación de informes.

-

Seguridad para Data Scientists y Data Analysts - Este curso cubre temas clave como ciberseguridad, seguridad de datos, principios avanzados de seguridad, seguridad de canalizaciones de datos, detección de anomalías, SIEM, inteligencia sobre amenazas y prácticas de codificación segura.

-

Top 10 de OWASP para aplicaciones de grandes modelos lingüísticos (LLM) - Este curso examina el TOP 10 de OWASP para aplicaciones de grandes modelos lingüísticos (LLM).

-

Seguridad de la base de datos - Este curso cubre los pasos esenciales para proteger las bases de datos, desde la comprensión de las amenazas y el cumplimiento normativo hasta la implementación de la autenticación, el cifrado y la supervisión y auditoría eficaces.

-

Seguridad OAuth 2.0 - OAuth 2.0 es un marco ampliamente utilizado para proteger el acceso a las API. En este curso, presentamos los conceptos básicos de OAuth 2.0 y analizamos los flujos recomendados. También comentamos brevemente los flujos obsoletos y examinamos los errores y conceptos erróneos más comunes en materia de seguridad.

-

Acceder de forma segura a las API utilizando OAuth 2.0 - En este curso, nos centramos en cómo usar OAuth 2.0 para acceder a API remotas. Observamos el registro de clientes, los diferentes flujos y consideraciones de seguridad adicionales.

-

Otorgando acceso de forma segura a una API utilizando OAuth 2.0 - En este curso, observamos la arquitectura de una aplicación de backend utilizando OAuth 2.0. Investigamos las propiedades de seguridad de diferentes tipos de tokens de acceso. También observamos la importancia de la introspección de tokens y cómo usar esos datos para tomar decisiones de control de acceso.

-

OAUTH 2.0 Temas avanzados - OAuth 2.0 todavía está en desarrollo activo, y se admite una amplia variedad de escenarios de implementación complejos. En este curso, investigamos varios apéndices a OAuth 2.0 que elevan la seguridad de casi todos los aspectos de OAuth 2.0.

-

Introducción a la seguridad de los automóviles - Este curso ofrece una visión general de la seguridad de los automóviles, que abarca amenazas, fundamentos, modelado de amenazas y normas, con un análisis en profundidad de la norma ISO 26262. También aborda las prácticas de codificación, las pruebas y el mantenimiento para ayudar a mitigar los riesgos de seguridad de los vehículos.

-

Desarrollo seguro para el sector sanitario - Este curso explora el panorama del cumplimiento normativo para aplicaciones sanitarias y software para dispositivos médicos, centrándose en los requisitos legales y las prácticas recomendadas para proteger la información sanitaria confidencial.

-

Introducción al RGPD - Este curso abarca los principios, las funciones y las normativas del uso de datos personales, y se centra en los derechos de los interesados y el impacto del RGPD en el ciclo de vida del desarrollo de software.

-

El RGPD para desarrolladores y arquitectos - Este curso intermedio cubre los principios y requisitos del RGPD para desarrolladores y arquitectos de software. Entre los temas tratados se incluyen la obtención del consentimiento, la gestión del acceso y el intercambio de datos personales, las solicitudes de acceso de los interesados y las transferencias internacionales de datos.

-

El RGPD para responsables de desarrollo y gestores de proyectos - Este curso intermedio abarca los principios del RGPD para desarrolladores y gestores de proyectos. Entre los temas tratados se incluyen la protección de datos desde el diseño, los derechos de los interesados, los requisitos de diseño y producción, las evaluaciones de impacto sobre la privacidad, el intercambio de datos y las transferencias internacionales.

-

Introducción a la CCPA - Este curso le proporcionará todas las directrices necesarias para garantizar que sus aplicaciones cumplan con la CCPA. Detalla los avisos que deben proporcionarse a los consumidores y describe los procesos para implementarlos de manera eficaz.

-

Introducción a la seguridad en la nube - Este curso explora las infraestructuras seguras en la nube, centrándose en la protección de datos, la gestión de identidades, el cumplimiento normativo y la seguridad de entornos contenedorizados y sin servidor. A través de la teoría y ejemplos prácticos en AWS, Azure y GCP, los participantes adquirirán habilidades para diseñar y mantener soluciones seguras en la nube para retos en constante evolución.

-

Programación con IA - Este curso le ayudará a comprender cómo funcionan los grandes modelos de lenguaje (LLM) y cómo utilizarlos para la programación. Aprenderá las mejores formas de trabajar con la IA en la programación, para evitar riesgos de seguridad y problemas legales.

-

Introducción a los riesgos y la seguridad de la IA - Este curso para principiantes presenta los riesgos y la seguridad de la IA para desarrolladores y profesionales técnicos, y abarca conceptos clave, evaluación de riesgos, estrategias de mitigación y resiliencia. También hace hincapié en la gobernanza y la responsabilidad de la IA.

- Introducción a la criptografía para desarrolladores y arquitectos - Este curso le enseñará los fundamentos de la criptografía que le ayudarán a diseñar y desarrollar sus propias aplicaciones y sistemas seguros.

-

Almacenamiento seguro de contraseñas - Este curso ofrece información detallada sobre el cambiante campo de la seguridad de las contraseñas y guía a los alumnos a través de conceptos fundamentales y estrategias avanzadas para proteger las credenciales de los usuarios.

-

Fortalecimiento de sus API - Este curso explora cómo los atacantes utilizan técnicas ofensivas para atacar las API y cómo implementar medidas de seguridad defensivas para contrarrestar estas amenazas. Al final del curso, se desarrollará un conjunto de prácticas recomendadas para mejorar la seguridad de las API.

-

Protección de la infraestructura como código - Este curso explora los fundamentos de la infraestructura como código (IaC), los principios clave de seguridad y las prácticas recomendadas, y abarca desde los conceptos básicos y las herramientas más populares hasta la gestión de secretos y la integración segura en los procesos de CI/CD.

-

Protección de Amazon Web Services (AWS) - Este curso ofrece una visión general completa de la seguridad de AWS, que abarca la seguridad en la nube, el cumplimiento normativo, la seguridad de la infraestructura y las aplicaciones, la gestión de identidades y datos, y la respuesta ante incidentes.

-

Protección de Microsoft Azure - Este curso explora los entresijos de la seguridad del software creado e implementado en la plataforma en la nube Microsoft Azure. Aprenda a utilizar las características específicas de Azure para garantizar que los datos de producción de sus aplicaciones estén protegidos y supervisados adecuadamente.

-

Protección de Google Cloud Platform (GCP) - Este curso le guiará en la creación y el funcionamiento de un entorno seguro en Google Cloud Platform, y abarca las funciones y los servicios de seguridad para proteger su infraestructura y sus datos. Al finalizar, podrá configurar una infraestructura GCP segura para implementar aplicaciones y servicios nativos de la nube.

-

Descripción general de las Pruebas de seguridad de las aplicaciones - Este curso ofrece una visión general de alto nivel sobre las Pruebas de seguridad de las aplicaciones, que abarca SAST, DAST y pruebas de penetración. Aprenda las herramientas y técnicas clave, y cómo interpretar los resultados para identificar y mitigar las vulnerabilidades en las aplicaciones.

- Introducción a la seguridad del Internet de las cosas (IoT) - Este curso explora las complejidades y los retos de seguridad del IoT, con especial atención a la privacidad y las vulnerabilidades. Proporciona los conocimientos necesarios para tomar decisiones informadas como proveedor, empresa o consumidor del IoT.

-

Comunicación segura para el Internet de las cosas (IoT) - Este curso explora los principales retos de seguridad en el Internet de las cosas (IoT) y las técnicas utilizadas por los atacantes reales para explotarlos. Al finalizar, obtendrá una sólida comprensión del desarrollo seguro de productos IoT y la evaluación de la seguridad tanto desde la perspectiva del proveedor como del consumidor.

-

Low-Code y No-Code (LCNC) - Este curso presenta los fundamentos de las plataformas sin código y con poco código, y destaca sus ventajas y limitaciones. Abarca el Top 10 de OWASP para plataformas sin código y con poco código, con el fin de ayudar a identificar y mitigar los principales riesgos de seguridad en el desarrollo con poco código y sin código.

-

Seguridad DevSecOps - Este curso cubre los fundamentos de DevSecOps, incluyendo las funciones del equipo, los cambios en los procesos, el modelado de amenazas, las herramientas de pruebas de seguridad, la resolución de problemas y las métricas para medir la eficacia.

-

Desarrollo seguro para servicios financieros - Este curso presentará el panorama actual del cumplimiento normativo para las aplicaciones de construcción en el sector de los servicios financieros.

-

Identidades no humanas (NHI) - Este curso sobre el Top 10 de OWASP para identidades no humanas (NHI) describe los riesgos de seguridad más críticos asociados a la integración de NHI, como identidades de aplicaciones y credenciales de máquinas, en sistemas de software.

-

Fundamentos de la seguridad móvil - Este curso proporciona una descripción general de los riesgos que un desarrollador debe tener en cuenta cuando se desarrolla para dispositivos móviles. Los temas incluyen plataformas y aplicaciones móviles, riesgos de protección de datos, amenazas de comunicación de red, configuración segura y endurecimiento binario, y pruebas de seguridad de aplicaciones.

-

Introducción a la seguridad integrada - Este curso proporciona una visión general integral de la seguridad integrada, que cubre temas fundamentales, como los conceptos básicos de los sistemas integrados, la importancia de la seguridad, las preocupaciones de seguridad comunes, los defectos de diseño, las vulnerabilidades de hardware, la seguridad de las redes, la seguridad física y la piratería ética.

-

Seguridad incrustada avanzada - Este curso proporciona una cobertura integral de las prácticas de seguridad avanzadas para los sistemas integrados. Comienza con criptográficos esenciales adaptados para las limitaciones de hardware y se lleva a cabo para asegurar el diseño arquitectónico, incorporando entornos de ejecución confiables y mecanismos de arranque seguros

-

Visualización de su cadena de suministro digital - Este curso explora el panorama en evolución de la seguridad de la cadena de suministro digital, que cubre riesgos de terceros, SBOMS y HBOMS, y seguras relaciones de proveedores. También aborda la codificación segura, la gobernanza y el creciente papel de la IA en las cadenas de suministro modernas.

-

Seguridad de contenedores - Este curso presenta la seguridad del contenedor, la cubierta de las arquitecturas de contenedores, los riesgos importantes, la seguridad en todo el ciclo de vida del contenedor y las características de seguridad de las tecnologías de contenedores comunes.

-

Seguridad de la API esencial: autenticación y autorización - Este curso cubre los elementos esenciales de la seguridad de la API, incluida la autenticación, la autorización, OAuth 2.0, OpenID Connect, JSON Web Tokens (JWTS), modelos de control de acceso (RBAC y ABAC) y dificultades de seguridad comunes.

-

Introducción a la seguridad HTML5 - Este curso presenta el modelo de seguridad web con un enfoque en HTML5, cubriendo técnicas de ataque de navegador común, debilidades inherentes y mecanismos de seguridad que pueden aprovecharse para la defensa.

-

Programación defensiva para la seguridad HTML5 - Este curso cubre los riesgos de seguridad en el desarrollo delantero, centrándose en las características de manipulación de DOM, características de JavaScript y HTML5, mecanismos de seguridad del navegador, técnicas de programación defensiva y fuentes y sumideros comunes de JavaScript.

-

Seguridad Saml - Este curso presenta un lenguaje de marcado de afirmación de seguridad (SAML), que cubre sus componentes centrales, flujos de inicio de sesión único, responsabilidades de seguridad de las partes interesadas y su relación con las tecnologías modernas como OAuth 2.0 y OpenID Connect.

-

Modelado de amenazas con IA - Este curso presenta los fundamentos del modelado de amenazas mejorado con AI, enseñándole a pensar como un atacante, identificar requisitos de seguridad faltantes y aplicar marcos como zancadas y árboles de ataque con apoyo de IA.

- Agentes de IA y sus protocolos (MCP, A2A y ACP) - Este curso explora los agentes de IA y los protocolos de comunicación que les permiten interactuar, colaborar y realizar tareas complejas. Aprenderá sobre vulnerabilidades comunes en la comunicación de agentes, consideraciones prácticas de seguridad y las mejores prácticas para asegurar agentes de IA.

Opción 2: Construya su curso desde cero

-

Target Specific Vulnerabilities - Esto permite la creación de un curso que aborda vulnerabilidades específicas. Si elige esta opción, la plataforma creará módulos predefinidos para las vulnerabilidades enumeradas

- Personalizado - Construye un curso desde cero con control total sobre los videos, retos, dificultad y pistas disponibles en la plataforma para el lenguaje de programación:framework seleccionado. Más información sobre crear tus propios módulos de curso

Paso 4

Añada un único mensaje de bienvenida o introducción al curso que se mostrará para todos los idiomas cubiertos en el curso.

Paso 5

Una vez que pase a la sección Contenido del curso, podrá ver el curso en un nivel alto o expandir las actividades para verlas más de cerca.

Además, podrá:

- Seleccionar varios idiomas y módulos para acciones en bloque

- Gestionar las columnas de la tabla y el orden de las mismas

- Buscar, ordenar y filtrar el contenido del curso

Para obtener más información sobre las acciones masivas, consulte este artículo de

Seleccione el idioma deseado de la lista de la izquierda. Para eliminar cualquier idioma:frameworks que no sea necesario para su curso, haga clic en Acciones masivas y seleccione la opción eliminar idiomas.

Paso 6

Ahora puede revisar los módulos preconfigurados del curso en la tabla de contenido. En esta etapa, también puede añadir módulos adicionales si es necesario.

El flujo de curación de contenidos de los cursos está optimizado para que los administradores puedan añadir contenidos a los idiomas seleccionados:

1) Copiando módulos existentes

Seleccione la opción copiar módulos existentes

Seleccione el idioma y el módulo que desea copiar y, a continuación, haga clic en el botón Añadir contenido

2) Añadir nuevos módulos:

- Añadir nuevos módulos a partir de una plantilla

- Añadir nuevos módulos de vulnerabilidad

- Añadir nuevos módulos personalizados

Consulte Cómo crear su propio módulo de curso para obtener más detalles sobre la creación y edición de un nuevo módulo de curso personalizado.

Paso 7

Ahora es el momento de añadir la actividad de fin de curso .

Mensaje global de fin de curso

Esto le permite compartir un mensaje de felicitación con los desarrolladores una vez que completen el curso

Evaluación de fin de curso

Esto le permite compartir un mensaje y llevarlos a completar una evaluación para ese curso. Puede elegir entre dos opciones:

- Evaluación única de fin de curso

- Mantener evaluaciones de fin de curso individuales para cada idioma en una sola pantalla.

- Si elige la opción de evaluación , deberá crear una previamente para poder seleccionarla y vincularla. (lea más al respecto aquí.)

- La evaluación también debe cubrir el mismo idioma(s) que el curso.

Paso 8

Haga clic en la pestaña Otros Configuración .

En este punto, debería haber proporcionado un nombre y una descripción para el curso. Elija convenciones de nomenclatura que den a los participantes (y a usted mismo) una idea rápida de lo que tratará el curso.

Ahora puede seleccionar la fecha de finalización, la insignia y las notificaciones por correo electrónico.

Alternativamente, si no está listo para publicar el curso, siempre puede guardar su progreso haciendo clic en 'Guardar como borrador' y volver a él en una fecha posterior.

-

Fecha de finalización del curso:

- Ninguna: Utilice esta opción para crear un curso sin fecha límite.

- Límite de tiempo: Establezca un límite de tiempo en días. Los desarrolladores tendrán que completar el curso dentro de este plazo desde el momento de la inscripción.

-

Fecha de finalización: Establezca una fecha límite para el curso. Cuando se alcance la fecha de finalización, el curso se marcará como caducado y los desarrolladores no podrán iniciar/reanudar el curso.

-

Notificaciones:

-

Activar las notificaciones por correo electrónico:

- Los desarrolladores invitados recibirán notificaciones por correo electrónico cuando se publique el curso.

- Los desarrolladores invitados recibirán recordatorios 3 y 5 días antes de la fecha de finalización del curso si aún no lo han iniciado o completado.

- Todos los participantes recibirán una notificación cuando se modifique la fecha de finalización.

- Los desarrolladores que aún no hayan comenzado o completado el curso recibirán la notificación de aviso.

-

Activar las notificaciones por correo electrónico:

Si desea enviar notificaciones a través de Microsoft Teams, póngase en contacto con nuestro equipo de asistencia .

-

Gestión de LMS: Marque esta opción para habilitar la descarga del paquete SCORM que se puede importar a su LMS. Esto habilitará automáticamente la autoasignación en toda la empresa, deshabilitará las notificaciones y deshabilitará la gestión de la fecha de finalización del curso para delegar estas opciones a su LMS. Además, requerirá que los participantes accedan a este curso a través del LMS para permitir que la finalización sea reportada al LMS.

- Actualización de cursos publicados: Cada curso tiene varias opciones disponibles que se pueden configurar para controlar cómo se puede editar el curso publicado, y qué impacto tendrá la edición del curso en los participantes del curso. Para más detalles, por favor lea Cómo editar un curso

Paso 9

Ahora el curso está listo para ser publicado. Haga clic en el botón Publicar curso para publicar el curso o Guardar como vista previa para probar el curso.

Pasos siguientes

- Cómo asignar participantes a un curso publicado

- Cómo añadir insignias a un curso

- Edición de un curso

- Cómo trabajar con versiones de cursos

- ¿Cómo puedo previsualizar y probar un curso?

Comentarios

0 comentarios

Inicie sesión para dejar un comentario.